Produkty, které chcete poptat, vložíte tlačítkem Vložit do poptávky na stránce vlevo.

Chcete s námi raději mluvit přímo? Zavolejte:

+420 541 633 670

Pokud toto není to co hledáte:

Produkty, které chcete poptat, vložíte tlačítkem Vložit do poptávky na stránce vlevo.

Chcete s námi raději mluvit přímo? Zavolejte:

+420 541 633 670

Pokud toto není to co hledáte:

S čím dál tím větším využíváním chytrých telefonů, tabletů a aplikací, které na nich lze provozovat se i výrazně mění složení aplikačního provozu v sítích. Tím se objevují i nové typy zařízení jako jsou například aplikační firewally, UTM (unified threat management), a DPI (deep packet inspection) engine. Díky těmto zařízením je možno implementovat do sítě funkce jako jsou inteligentní řízení provozu, bezpečnost a QoS (quality of service), které jsou vázány na konkrétní aplikace a uživatelské vlastnosti.

Na základě těchto nových zařízení a funkcí je nutné celou infrastrukturu sítě i jednotlivá zařízení testovat nejen pomocí testů jako jsou propustnost na vrstvách L2-L3, ale i na aplikační vrstvě. K tomuto účelu je možno využít produktu CyberFlood sloužícímu pro vytváření aplikační zátěže založené na mixu reálného aplikačního provozu složeného například z různých verzí aplikací jako jsou ICQ, Skype, P2P aplikace, Youtube a stovky dalších. U každé z těchto aplikací je navíc možné zvolit i typ testovacího scénáře a platformu na které je tato aplikace používána. Takže například pro různé verze Skype je momentálně k dispozici více než 300 testovacích scénářů (volání, přenos souborů, skupinový hovor...) a je možno vybírat verze pro platformy Android, PC, MacBook a iPAD. Dále je možno použít celou řadu DDoS útoků (ICMP Flood, Witty Worm...) a útoků a odhalených slabých míst v aplikacích jako jsou například Internet Explorer, Adobe Photoshop, Mozilla Firefox a mnoho dalších.

Pro zajištění požadovaného výkonu jsou využívány různé HW platformy firmy Spirent, které nabízí různou hustotu portů o různých rychlostech 10/100/1000 Mbit/s, 10G či 100G.

TestCloud databáze

Základním prvkem systému je již zmiňovaná cloudová databáze TestCloud obsahující vzorky reálných aplikací, malware, DDoS atd. Systém automaticky každých 15 minut ověří, zda není v databázi nový obsah a pokud ano automaticky jej stáhne pro jeho další použití.

Uživatelské rozhraní

Webové GUI celé aplikace CyberFlood je velmi intuitivní založené na příjemném grafickém prostředí a zejména jednoduchosti obsluhy ve stylu drag & drop. Celé nastavování a spouštění testů je možno tedy provádět i např. z tabletu.

Vytváření testovacích scénářů

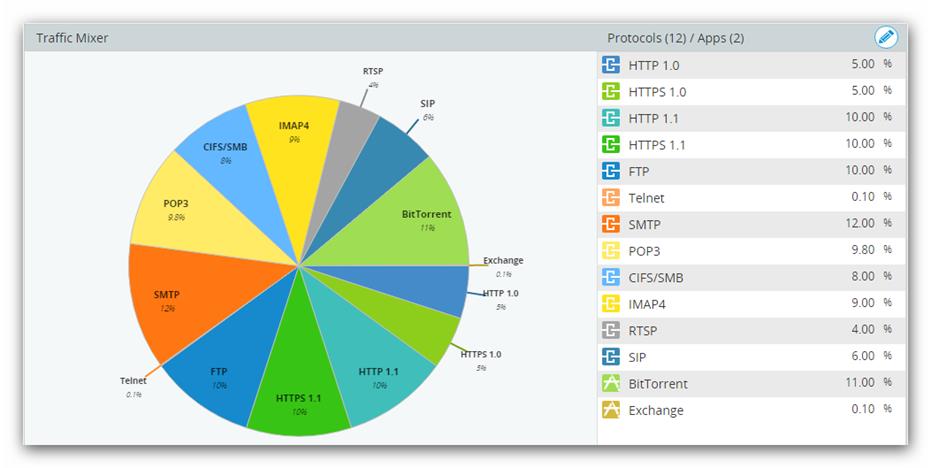

Výhodou CyberFlood je jednoduché sestavení testů včetně využití před-konfigurovaných či vytvoření vlastních mixů provozu (EMIX tests) z reálných aplikací či protokolů uložených v databázi TestCloud. Nabízena je i možnost využití zavedených metodologií jako jsou například Max HTTP Open Connections dle RFC 3511 (TCP Open connections test), Max HTTP Throughput test dle RFC 3511 (HTTP Throughput test), Network Resiliancy test na RFC 2544 a další.

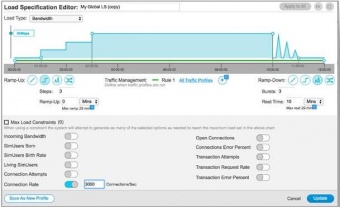

Pro vytvoření sofistikovanějších testovacích scénářů s možností detailnějšího nastavování parametrů a chování emulovaných uživatelů a serverů je nabízena funkce Advanced L4-7 Testing. Pomocí ní je možno například specifikovat detailněji zátěžový profil simulovaného provozu v čase, konfiguraci jednotlivých protokolů, vybrat použitou SSL šifru včetně možnosti uploadu certifikátu a mnoho dalších funkcí.

Bezpečnostní testy (malware, DDoS atd.)

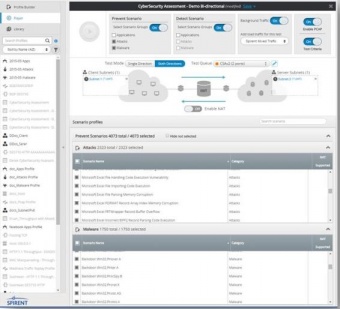

Pro bezpečnostní testy je díky databázi TestCloud možno vytvářet provoz s celou řadou útoků, malware včetně generování DDoS. Velkou výhodou je možnost současného generování "užitečného" provozu a útoků či jiných bezpečnostních hrozeb. V takovémto případě je testované zařízení stejně jako v reálném světě zatíženo "normálním" provozem a poté je testováno na jeho odolnost nebo schopnost detekce útoků pod zátěží. Další zajímavou možností je generování útoků nejen ze strany klientů "z venku" do vnitřní sítě, ale i ze strany "vnitřní" tedy od emulovaných serverů, které se mohou chovat jako nakažené. Tímto lze prověřit správné nastavení bezpečnostních zařízení v síti nejen vůči útokům zvenčí, ale zevnitř interní sítě ven.

Další možností je provedení DDoS útoků (např. Spoofed IP, Malformed IP, Malformed UDP, Malformed ICMP floods, Ping of death, Synflood (millions-per-second), Smurf attack...), kde je účelem zamezit přístup legitimním klientům na daný cíl a to buď zahlcením celé kapacity dané linky, což je nejčastější a nejjednodušší způsob pomocí sítě botnetů (tzv. volumetric DDoS). Další možností je využití chyb/slabostí v daném protokolu (protocol DDoS attack- např. DHCP Starvation) a poslední možností je využít slabostí přímo jednotlivých aplikací (application DDoS attack - např. DDoS útok pomocí Skype).

Přehrání vlastního pcap souboru

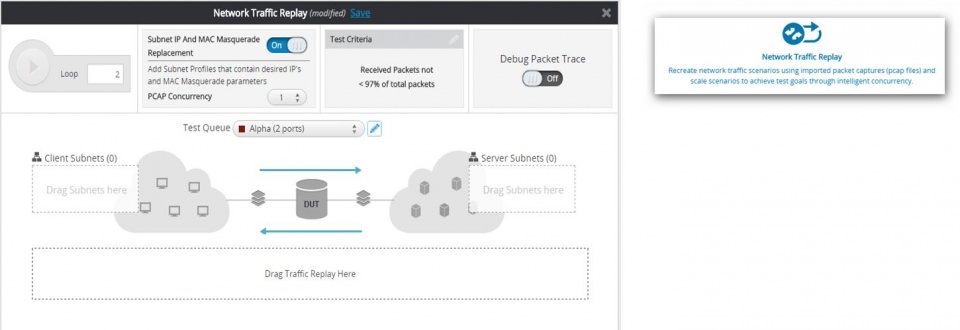

Funkce Network Traffic Replay umožňuje přehrání až 10GB pcap souboru. Je tedy možno si nahrát data a složení provozu přímo ze své vlastní sítě a poté je přehrávat pomocí CyberFlood pro různé testovací účely.

TR instruments spol. s r.o.

Are you looking for

a sales partner?